Cara Forensik Jaringan Dengan Wireshark

Artikel kali ini akan fokus pada forensik jaringan. Dengan kata lain, apa yang bisa dipelajari penyidik forensik jaringan tentang penyerang selama penyelidikan dan bagaimana caranya.

Langkah 1 Buka Wireshark

Meskipun ada banyak alat untuk melakukan analisis dan investigasi jaringan, sejauh ini, alat yang paling banyak digunakan adalah Wireshark. Ini adalah alat analisis jaringan gratis yang bisa digunakan untuk Windows, Unix, OS X dan Linux, dan kamu bisa mendapatkannya dari sini. Jika kamu menggunakan kali linux atau semacamnya kamu gak perlu install lagi karena sudah ada.

Kamu dapat memulai Wireshark dari menu Kali linux dengan masuk ke menu -> sniffing & spoofing-> dan klik pada Wireshark.

Langkah 2 Ambil Tangkapan Langsung

Selanjutnya, kita perlu menjalankan Wireshark, yang mampu melakukan analisis pada pcap dan file tangkapan lainnya, serta tangkapan langsung. Mari kita lakukan penangkapan langsung. Klik pada Capture pada Menu di bagian atas dan dan klik start.

Langkah 3 Masalah

Inilah masalah yang kita hadapi.

Beberapa mengeluh bahwa ada hal-hal aneh yang terjadi di komputernya. Browser-nya terus mengubah halaman rumahnya menjadi halaman yang terus mengatakan kepadanya bahwa komputernya terinfeksi virus, sementara juga mengatakan kepadanya bahwa dia perlu membeli program antivirus. Kita semua pernah melihat ini pada satu waktu atau yang lain.

Selain itu, komputernya berjalan lambat dan berbagai iklan terus muncul. Sesuatu telah menginfeksi sistem ini. Mari kita lihat apa yang bisa kita uraikan tentang situasi ini.

Langkah 4 Live Capture

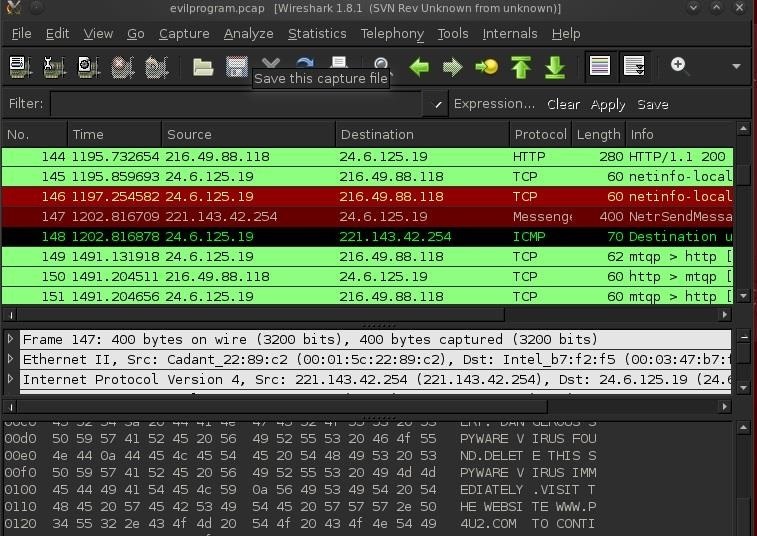

Kita mulai dengan mengendus lalu lintas di jaringan dan kita dapat melihat paket langsung berjalan seperti itu di bawah ini.

Perhatikan bahwa Wireshark memiliki tiga jendela. Jendela atas menunjukkan kepada kita setiap paket dan beberapa informasi dasar tentangnya. Jendela tengah memungkinkan kita untuk melihat setiap bit dan byte dari header paket. Jendela bawah menunjukkan kepada kita isi paket dalam heksadesimal dan ASCII.

Langkah 5 Remote Attemps

Kolom paling kiri menyebutkan paket-paket sesuai urutan kedatangannya. Mari kita lihat paket 147 di bawah ini. Kita dapat melihat paket messenger dari perangkat di suatu tempat di Internet. Mari kita lihat lebih dekat paket ini dengan mengkliknya. Ketika kita melakukannya, detailnya muncul di jendela tengah berwarna putih.

Karena layanan messenger dinonaktifkan pada jaringan ini, tidak ada yang terjadi. kita dapat memverifikasi itu dengan melihat paket berikutnya, yang merupakan paket "Destination Unreachable" ICMP yang dikirim kembali ke IP yang meminta koneksi messenger. Ini adalah aktivitas mencurigakan.

Langkah 6 Filter lalu lintas

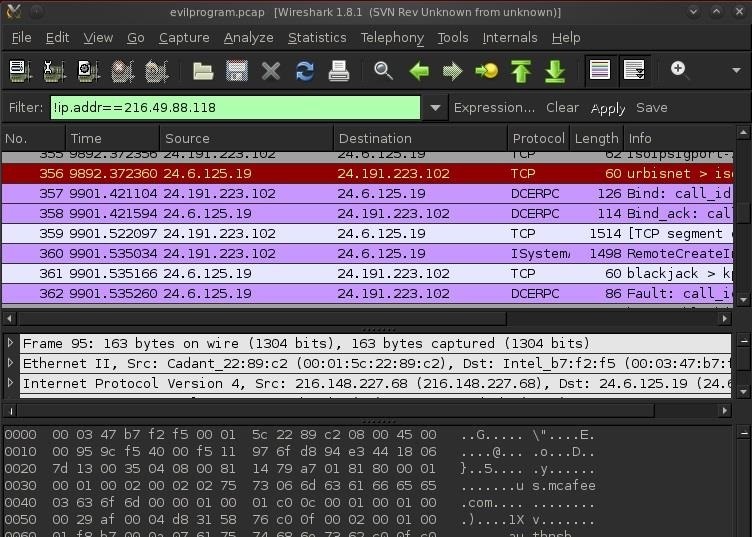

Dengan banyaknya lalu lintas yang berlalu, kita perlu memfilter lalu lintas sehingga kita hanya melihat lalu lintas yang menarik bagi kita. Jika kita mengklik lalu lintas antara 216.49.88.118, kita dapat melihat bahwa alamat ini adalah pembaruan antivirus dari McAfee (catatan di bawah) di bagian ASCII referensi ke mcafee.com).

Karena lalu lintas ini tidak berbahaya, kami dapat menghapusnya dari tampilan kami dengan memfilternya. Dalam hal ini, kami ingin melihat semua yang tidak berasal dari alamat IP 216.49.88.118. Kita dapat menempatkan filter berikut ke jendela filter. Ketika sintaks memperbaikinya, latar belakang jendela akan berubah menjadi hijau. Sintaks yang tepat untuk mengecualikan alamat IP adalah:

! ip.addr == 216.49.88.118

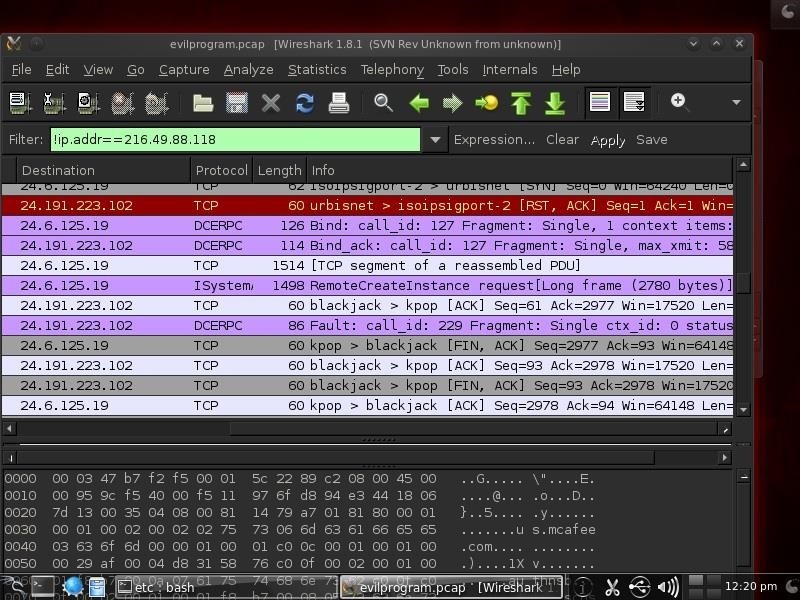

Sekarang kita telah menghapus lalu lintas dari tampilan kami yang berasal dari alamat yang tidak berbahaya. Ini membantu kami memusatkan perhatian pada lalu lintas lain yang berpotensi jahat.

Pada tangkapan layar di bawah, kami telah berhasil menyaring lalu lintas ke dan dari McAfee.

Langkah 7 Permintaan DNS

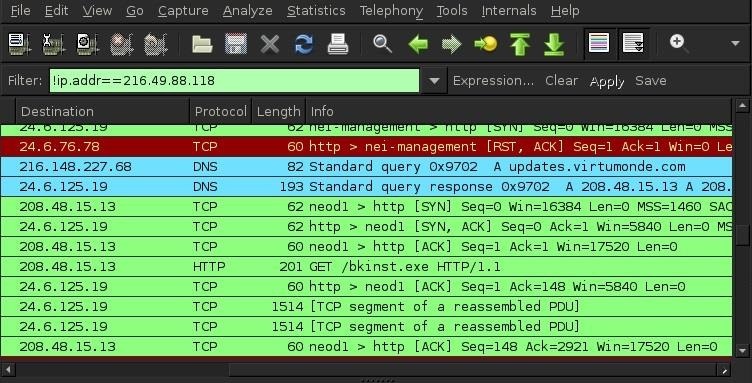

Sekarang mari kita lihat beberapa paket. Dalam tangkapan layar ini, kita dapat melihat bahwa komputer klien kita (216.148.227.68) dalam paket kedua menunjukkan "permintaan standar" dengan protokol DNS ke virtumonde.com. Ini mencurigakan!

Jika kita geser ke bawah ke paket 386, kita dapat melihat host klien keluar ke server virtumonde.com dan meminta unduhan. Ketika kita mengklik pada paket ini dan memperluas protokol HTTP-nya di jendela tengah, kita dapat melihat "pembaruan.virtumonde.com \ r \ n."

Ini adalah aktivitas yang SANGAT mencurigakan dan mungkin menunjukkan bahwa sistem klien kita telah terinfeksi dengan rootkit atau spyware dan melaporkan kembali ke server home.

0 Comment:

Post a Comment