Steganografi adalah proses menyembunyikan file, gambar, video, teks di dalam file lain. Seperti yang disebutkan dalam Wikipedia, Steganografi merupakan kombinasi dari dua kata Yunani, steganos diartikan tertutup, disembunyikan, atau dilindungi, dan graphein yang memiliki arti menulis. Sumber mengatakan bahwa metode ini pertama kali dipakai oleh Histiaeus, seorang raja Yunani kuno, pada tahun 440BC. Dia mencukur kepala pelayannya yang paling tepercaya, dan menandai pesan rahasia itu di kepalanya. Setelah rambut itu tumbuh kembali, ia mengirim pelayan itu ke salah satu pengikut untuk menyampaikan pesan yang memiliki beberapa informasi mengenai serangan yang akan datang ke Yunani. Sekarang, di zaman modern, Steganografi telah berkembang, jauh lebih baik dan banyak digunakan untuk mengirim dan menerima pesan rahasia digital dengan menyembunyikannya ke dalam file lain. Untuk detail lebih lanjut tentang Steganografi, lihat tautan ini. Sekarang mari kita lihat cara menyembunyikan file di dalam gambar di Linux.

Disclaimer:

Steganografi adalah topik yang sangat luas. Tutorial ini hanya mencakup cara menyembunyikan file di dalam gambar, yang merupakan konsep inti dari Steganografi. Tolong jangan berasumsi bahwa ini tidak dapat dipatahkan oleh pakar keamanan mana pun. Metode yang dijelaskan di sini sangat mendasar, sehingga bahkan profesional keamanan menengah dapat dengan mudah memecahkannya dalam beberapa jam. Langkah-langkah yang dijelaskan di bawah ini murni untuk tujuan pendidikan. Kami tidak bertanggung jawab atas penyalahgunaan apa pun.

Sembunyikan file di dalam gambar di Linux

Kita dapat menyembunyikan file di dalam gambar dengan metode yang berbeda. Di sini saya telah memberikan 5 metode.

Metode 1

Metode ini tidak memerlukan perangkat lunak tambahan apa pun. Hanya pengetahuan dasar perintah Linux sudah cukup. Namun metode ini perlu dilakukan pada linux 64 bit.

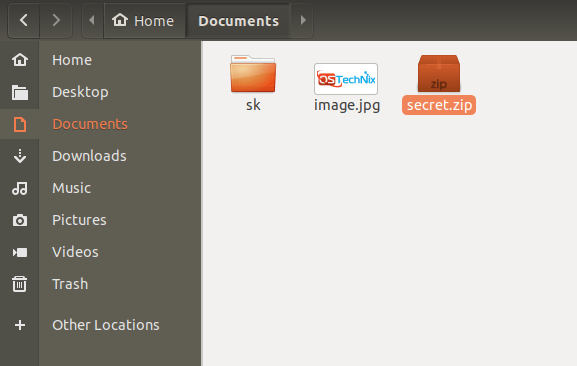

Saya punya satu file gambar bernama image.jpg dan direktori yang disebut sk. Di dalam direktori ini, ada file bernama secret.txt yang memiliki beberapa pesan rahasia. Ini adalah file yang akan kita tanam di file image.jpg. Anda dapat menempatkan sejumlah file yang ingin Anda sembunyikan di dalam direktori ini. Kemudian, saya akan memampatkan sk direktori dan menyimpannya sebagai secret.zip untuk menjadikannya sebagai file tunggal. Akhirnya, saya akan menggabungkan file zip (secret.zip) dan file gambar (image.jpg) menggunakan perintah cat dan menyimpannya sebagai ostechnix.jpg.

Untuk lebih jelasnya,

image.jpg - File gambar acak.

sk - Direktori yang berisi semua file rahasia.

secret.zip - Arsip direktori sk.

ostechnix.jpg - File gambar keluaran yang berisi secret.zip dan image.jpg.

Langkah 1: Masukkan file gambar dan direktori dalam folder. Saya telah menempatkan keduanya di folder Dokumen.

Langkah 2: Pindahkan semua file yang ingin Anda sembunyikan di dalam folder "sk". Kemudian, kompres folder ini dan simpan sebagai "secret.zip". Untuk mengompres folder, klik kanan padanya, dan pilih kompres.

Langkah 3: Selanjutnya buka Terminal. Pergi ke lokasi di mana kamu menyimpan file zip dan gambar (Dalam kasus ini adalah Dokumen). Akhirnya, gabungkan file secret.zip dan test.jpg, dan simpan sebagai ostechnix.jpg menggunakan perintah cat.

$ cd Dokumen

$ cat image.jpg secret.zip> ostechnix.jpg

Itu dia. Kami sekarang telah menyembunyikan file rahasia di dalam ostechnix.jpg. Ini adalah file penting. Hapus saja semua file lain kecuali ostechnix.jpg.

Ostechnix.jpg akan terlihat seperti file gambar biasa dan siapa pun dapat melihatnya menggunakan aplikasi penampil gambar apa pun. Tapi, mereka mungkin tidak tahu file ini memiliki beberapa file rahasia di dalamnya.

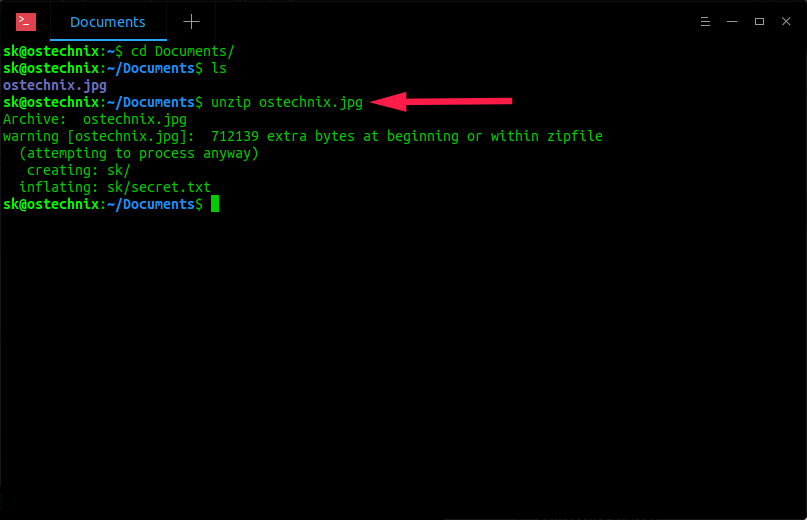

Untuk melihat file yang tersembunyi di dalam file gambar ostechnix.jpg, buka saja kompres menggunakan perintah berikut:

$ unzip ostechnix.jpg

Atau,

$ unzip -t ostechnix.jpg

Output sampel:

Archive: ostechnix.jpg

[ostechnix.jpg] warning: 712139 additional bytes at the beginning or inside the zipfile

(Anyway trying to process)

make: sk /

inflate: sk / secret.txt

Seperti yang kamu lihat di output di atas, sk direktori yang memiliki file rahasia di dalamnya telah diekstraksi. Sekarang, kembali ke folder dan periksa isinya. kamu akan melihat semua file di sana.

Salah satu kelemahan dari metode ini adalah kita tidak dapat menambahkan frasa sandi apa pun ke file gambar. Jangan khawatir! Dalam metode berikut, kita dapat menambahkan frasa sandi ke file output.

Metode 2 - menggunakan Steghide

Steghide adalah utilitas baris perintah yang membantu kita menyembunyikan data rahasia di dalam file gambar atau audio. Ini mendukung file JPEG, BMP, WAV dan AU.

Steghide tersedia di repositori default dari banyak distribusi Linux.

Di Arch Linux dan variannya, kamu dapat menginstalnya menggunakan perintah:

$ sudo pacman -S steghide

Di Debian, Ubuntu:

$ sudo apt install steghide

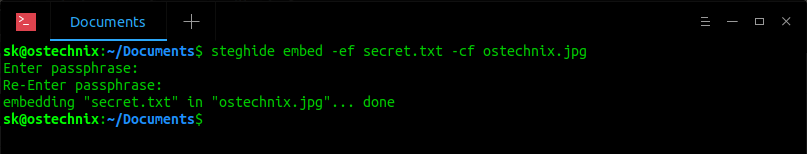

Sekarang kamu dapat menyembunyikan file rahasia di dalam gambar atau audio seperti di bawah ini. Saya berasumsi kamu telah meletakkan file rahasia yang ingin kamu enkripsi dan file gambar atau audio di folder yang sama. Jika kamu meletakkannya di folder yang berbeda, kamu harus memberikan path lengkap dalam perintah berikut.

$ steghide embed -ef secret.txt -cf ostechnix.jpg

Kamu akan diminta memasukkan kata sandi.

Masukkan frasa sandi:

Masukkan kembali frasa sandi:

menanamkan "secret.txt" di "ostechnix.jpg" ... selesai

Dalam contoh di atas, saya telah menyematkan file teks bernama secret.txt ke file gambar bernama ostechnix.jpg. Kamu sekarang dapat menghapus file secret.txt asli. Karena, kita hanya menyematkan di dalam file gambar. Jika kamu ingin menyematkan banyak file, letakkan di satu folder dan zip, lalu sembunyikan seperti dijelaskan di atas.

Untuk mengekstrak file rahasia dari gambar, jalankan:

$ steghide extract -sf ostechnix.jpg

Masukkan frasa sandi untuk mengekstraknya:

Masukkan frasa sandi:

menulis data yang diekstraksi ke "secret.txt".

Untuk detail lebih lanjut, lihat halaman manual,

$ man steghide

Metode 3 - menggunakan Outguess

Outguess adalah alat stegnografis baris perintah lain untuk menyembunyikan file rahasia di dalam gambar. Saat ini, mendukung format gambar PPM, PNM, dan JPEG.

Untuk menginstalnya di Debian, Ubuntu dan sistem berbasis DEB lainnya, jalankan:

$ sudo apt install outguess

Setelah terinstal, pergi ke lokasi di mana kamu menyimpan file rahasia dan gambar dan menanamkan file rahasia ke dalam gambar menggunakan perintah berikut:

$ outguess -d secret.txt ostechnix.jpg output.jpg

Di sini, file output.jpg adalah yang memiliki file data rahasia kita. Amankan dan hapus yang lainnya.

Kamu juga dapat menambahkan frasa sandi ke file keluaran seperti di bawah ini.

$ outguess -k "kunci rahasia saya" -d secret.txt ostechnix.jpg output.jpg

Ganti "kunci rahasia saya" dengan frasa sandi kamu sendiri.

Untuk mengekstrak file, cukup lakukan:

$ outguess -r output.jpg secret.txt

Jika kamu telah menggunakan kata sandi, maka gunakan perintah ini sebagai gantinya:

$ outguess -k "kunci rahasia saya" -r output.jpg secret.txt

Untuk detail lebih lanjut, lihat halaman manual.

$ man outguess

Metode 4 - menggunakan Stegosuite

Stegosuite adalah alat steganografi grafis untuk menyembunyikan file di dalam gambar. Ini adalah alat steganografi gratis dan open source yang ditulis dalam Java. Ini menggunakan metode enkripsi AES untuk menanamkan data. Ini mendukung format gambar BMP, GIF dan JPG.

Untuk menginstalnya di Debian, Ubuntu dan sistem berbasis DEB lainnya, jalankan:

$ sudo apt install stegosuite

Setelah terinstal, luncurkan Stegosuite dari Dash atau Menu.

antarmuka stegosuite

Klik File -> Buka dari bilah menu dan pilih gambar yang ingin Anda gunakan untuk menyembunyikan file. Kemudian masukkan pesan di kolom pertama. Klik kanan pada kolom kedua dan pilih "Tambah file ..". Terakhir, masukkan frasa sandi di kolom ketiga.

Terakhir, klik tombol embed di bagian bawah antarmuka Stegosuite.

Sekarang file gambar baru akan dibuat dengan nama "filename_embed" di folder yang sama di mana Anda telah memilih gambar. Misalnya, jika Anda telah memilih gambar yang disebut "image.jpg" dari folder Documents, file gambar baru akan dibuat dengan nama "image_embed.jpg" di folder Documents itu sendiri.

Untuk mengekstrak file rahasia dari gambar, cukup buka lagi di antarmuka Stegosuite, masukkan frasa sandi dan klik tombol Ekstrak.

Semua file akan diekstraksi dalam folder yang sama.

Untuk detail lebih lanjut, lihat situs web Stegosuite.

Metode 5 - menggunakan Steg

Steg adalah alat steganografi sederhana, lintas platform, dan grafis, ditulis menggunakan bahasa pemrograman C ++. Ini adalah perangkat lunak portabel, jadi unduh saja, bawa ke mana saja dan mulailah menggunakannya dalam waktu singkat, apa pun sistem operasi yang kamu gunakan. Steg mendukung format gambar JPEG, JPG, TIFF, PNG, dan BMP. Menggunakan teknik Steganografi dan Kriptografi untuk menyembunyikan data di dalam gambar terkompresi atau tidak terkompresi.

Pemakaian

Klik tautan ini untuk mengunduh aplikasi Steg. Ini tersedia untuk arsitektur 32 dan 64 bit.

Atau, cukup gunakan perintah berikut untuk mengunduhnya tergantung pada arsitektur yang kamu gunakan.

Untuk 64 bit:

$ wget https://googledrive.com/host/0B-_yxJMDtRxyUExLZzZ3S2VDbjQ/steg-v1.0.0.2-linux64.tgz

Untuk 32 bit:

$ wget https://googledrive.com/host/0B-_yxJMDtRxyRDNGNk1YcXR0UTg/steg-v1.0.0.2-linux32.tgz

Setelah mengunduh, ekstrak menggunakan perintah:

$ tar -xvzf steg-v1.0.0.2-linux64.tgz

Pergi ke direktori Steg:

$ cd steg-v1.0.0.2-linux64 /

Dan, ketikkan perintah berikut untuk menjalankannya.

$ ./steg.sh

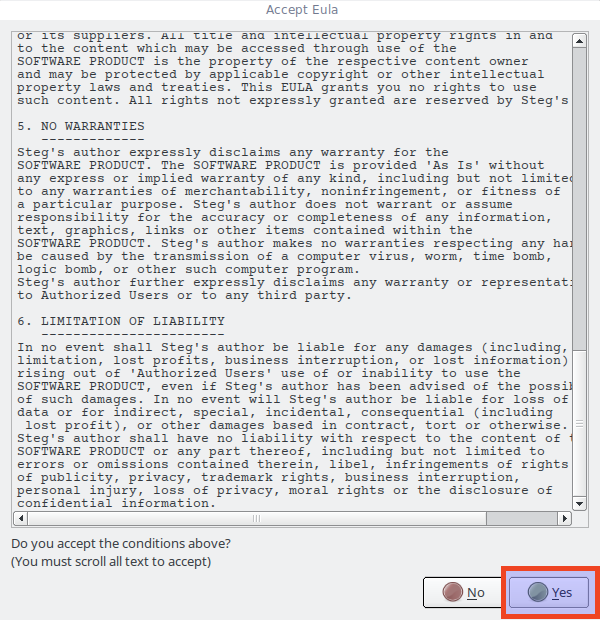

Klik Ya untuk menerima perjanjian lisensi.

Klik OK untuk melanjutkan.

Beginilah tampilan antarmuka aplikasi Steg.

Sekarang, mari kita sembunyikan beberapa data di dalam gambar.

Untuk melakukannya, buka File -> Buka gambar umum atau Buka gambar JPEG. Pastikan kamu telah memilih gambar berukuran besar untuk menyimpan lebih banyak data di dalamnya. Semakin besar gambar yang kamu pilih, semakin banyak file yang dapat kamu simpan di dalam gambar.

Setelah kamu membuka gambar, gambar asli dan gambar yang dimodifikasi (gambar keluaran) akan ditampilkan masing-masing di panel kiri dan kanan. Juga, Ini menampilkan ukuran yang tersedia untuk menyimpan data di dalam gambar di sudut kanan bawah.

Sekarang, pergi ke hide -> hide Data dari bilah menu atas. Pilih file yang ingin kamu sembunyikan. Pastikan file yang kamu pilih lebih kecil dari ruang yang tersedia di gambar yang dimodifikasi. Setelah menambahkan data, kamu akan melihat kotak dialog konfirmasi yang mengatakan: Data berhasil disembunyikan.

Inilah bagian yang penting. Kamu dapat memilih berbagai mode enkripsi.

Auto: Data akan dienkripsi, tetapi kamu tidak perlu PassPhrase atau kunci untuk mengekstrak data.

Symmetric: Kamu harus memberikan PassPhrase untuk mengenkripsi data, dan penerima akan memerlukan PassPhrase yang sama untuk mengekstraknya.

Asymmetric unsigned: ketika kamu ingin menyembunyikan data (kamu adalah pengirim), hanya kunci publik penerima yang diperlukan. Saat kamu ingin mengekstrak data (kamu adalah penerima), hanya kunci pribadi kamu yang diperlukan.

Asymmetric signed: ketika kamu ingin menyembunyikan data (kamu adalah pengirim) kunci publik penerima dan kunci pribadi kamu diperlukan. Saat kamu ingin mengekstrak data (kamu adalah penerima), hanya kunci pribadi kamu yang diperlukan tetapi kunci publik pengirim diminta. Jika kamu tidak memberikan kunci publik pengirim, pada akhir proses ekstraksi, kamu akan diperingatkan bahwa identitas pengirim tidak diverifikasi. Jika kamu memberikan kunci publik pengirim, kamu akan diberi tahu jika verifikasi tanda berhasil.

kamu dapat memilih metode kriptografi pilihan Anda.

Untuk memilih metode kriptografi tertentu, pergi ke Edit -> Configuration dari menu bar. Metode kriptografi default adalah otomatis. Anda juga dapat menyematkan beberapa pesan pada file jika kamu mau.

Setelah semuanya baik-baik saja, klik tombol Simpan di bilah alat, dan simpan di lokasi yang kamu inginkan.

Selesai! Data gambar dienkripsi di dalam gambar. Gambar ini akan terlihat seperti gambar biasa. Kamu dapat melihatnya menggunakan aplikasi gambar apa pun.

Untuk mengekstrak data tersembunyi, cukup buka gambar terenkripsi di aplikasi Steg. Untuk melakukannya, buka Ekstrak -> Ekstrak data dari bilah menu.

Pilih lokasi tempat untuk menyimpan data kamu. Selesai!

Itu dia. Kamu sekarang dapat melihat data.

Seperti yang kamu lihat, ini sangat mudah diikuti dan tidak memerlukan keahlian khusus. Cukup buka gambar, sembunyikan beberapa data rahasia, dan bagikan.

Untuk detail lebih lanjut tentang Steg, lihat situs web resmi.